Использование VPN

Использование VPN

VPN позволяет расширить локальную сеть за счет взаимодействия с внешними компьютерами. Очевидно, что если локальная сеть подключена к Internet, внешние пользователи могут обращаться к ней без VPN. Однако VPN имеет ряд преимуществ перед обычными типами сетевого обмена.

• VPN создает иллюзию локального доступа. Во многих локальных сетях используются средства защиты против нежелательных обращений извне. Так, например, доступ к сетям и отдельным компьютерам ограничивается с помощью брандмауэров, кроме того, для контроля взаимодействия применяются также TCP Wrappers и средства, предоставляемые суперсервером и различными серверными программами. VPN позволяет обращаться к компьютеру так, как будто взаимодействие происходит в пределах локальной сети, что упрощает настройку многих серверов.

• VPN обеспечивает шифрование данных, передаваемых посредством протоколов, не предусматривающих кодирование. Если бы средства VPN не обеспечивали шифрование данных, то виртуальную сеть, созданную с их помощью, нельзя было бы назвать частной. Кодируя информацию, передаваемую посредством таких протоколов, как NFS и Telnet, VPN существенно упрощает обмен важными данными по Internet. (Следует заметить, что такой обмен организуется чрезвычайно сложными средствами, простым он кажется лишь с точки зрения клиента или сервера.) Клиенты и серверы, взаимодействующие в рамках VPN, не надо настраивать специальным образом; всю работу по обеспечению защиты выполняют средства VPN. Очевидно, что кодирование передаваемых данных можно обеспечить за счет применения специальных протоколов. Если вам приходится решать ограниченное число задач, для решения которых необходимо передавать кодированные данные, имеет смысл использовать другие протоколы, обеспечивающие секретность информации. Настроить их проще, чем VPN.

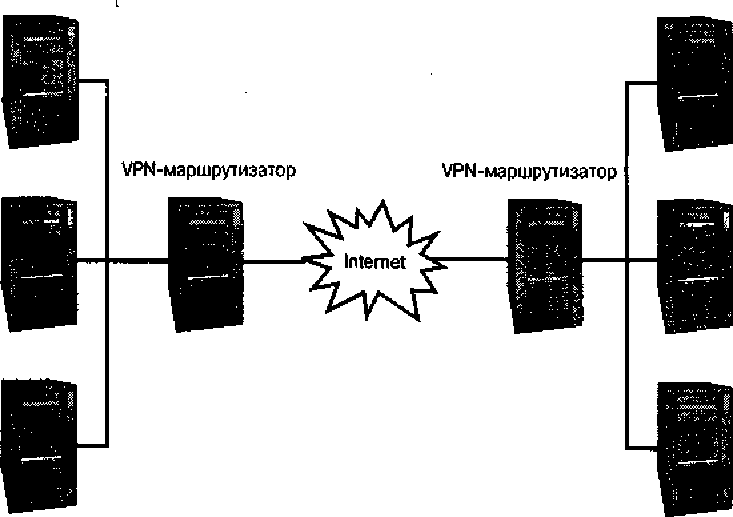

VPN чаще всего применяется для организации взаимодействия между несколькими удаленными офисами. Предположим, что офисы вашей компании расположены в Бостоне и Сан-Франциско. Объединить их сети можно посредством VPN, при этом сотрудники смогут обращаться к серверам в разных сетях, не подвергая опасности передаваемые данные. Принцип организации VPN условно показан на рис. 26.1. В роли VPN-маршрутизаторов, показанных на данном рисунке, могут выступать обычные маршрутизаторы, NAT-преобразователи или компьютеры, на которых реализованы брандмауэры. В дополнение к обычным функциям маршрутизации VPN-маршрутизаторы также создают защищенные соединения, по которым передаются данные.

Несмотря на то что на рис. 26.1 показано соединение лишь между двумя сетями, технология VPN позволяет объединить в виртуальную сеть любое количество локальных сетей.

Рис. 26.1. VPN реализуются с помощью маршрутизаторов, которые имеют возможность кодировать данные, направленные на некоторые компьютеры или в некоторые сети

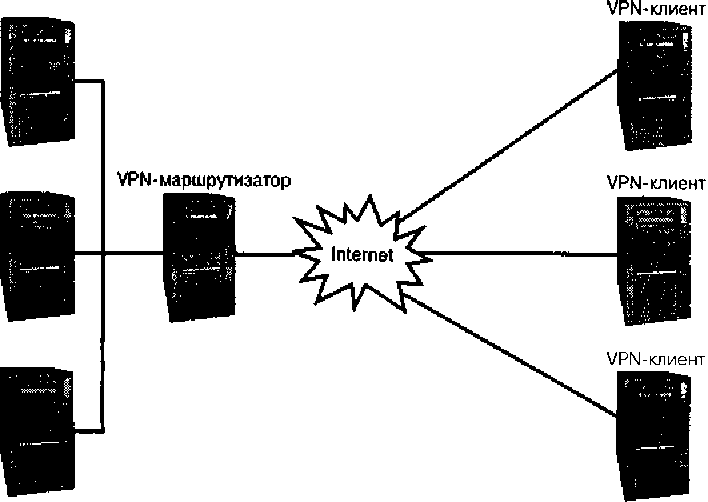

Еще одно назначение VPN состоит в предоставлении отдельным пользователям доступа к сетям. Пользователь может подключить свой домашний или портативный компьютер к сети посредством линии с широкой полосой пропускания или с помощью коммутируемого соединения. В этом случае VPN-маршрутизатор работает непосредственно с удаленным компьютером пользователя. Удаленный компьютер также является VPN-маршрутизатором, но он обрабатывает только собственный трафик. Подобная конфигурация показана на рис. 26.2.

Рис. 26.2. VPN позволяет подключить к сети отдельные удаленные компьютеры

Принимая решение о создании VPN, необходимо учитывать пропускную способность линий. Для подключения нескольких удаленных сетей к центральной сети необходимо располагать линиями, обеспечивающими большую скорость передачи, способными удовлетворить запросы пользователей. Многие протоколы, которые разрабатывались для применения в локальных сетях, генерируют большие объемы данных. Они нормально работают в среде Ethernet, обеспечивающей скорость обмена 100 Мбод, но если информацию придется передавать по линии T1 с пропускной способностью 1,5 Мбод, производительность станет недопустимо низкой. Если же сети удаленных офисов подключены через ADSL-соединения, вам необходимо учитывать, что такие соединения асимметричны по своей природе. Если пропускная способность в одном направлении может достигать 600-1500 Кбод, то в другом направлении скорость передачи данных не будет превышать 100-300 Кбод. Еще хуже обстоит дело с индивидуальными пользователями, компьютеры которых часто подключаются к Internet по коммутируемой линии, пропускная способность которой не превышает 56 Кбод.

Даже при использовании линий с достаточной пропускной способностью технология VPN имеет свои недостатки. Если VPN реализована некорректно, она может создавать реальную угрозу безопасности виртуальной сети. Предположим, что удаленный пользователь взаимодействует с локальной сетью компании посредством VPN и локальная сеть надежно защищена брандмауэром. Если взломщик сумеет получить контроль над компьютером пользователя, он сможет воспользоваться им для дальнейшего проникновения в сеть компании.

Еще одна проблема, возникающая при использовании VPN, состоит в том, что программные средства очень сложно настроить. Поэтому, если ваши потребности в передаче зашифрованной информации ограничены, вам, возможно, имеет смысл использовать вместо VPN какой-нибудь из протоколов, обеспечивающих кодирование данных, например SSH.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКЧитайте также

14.7.1. Использование ftw()

14.7.1. Использование ftw() #include <ftw.h>int ftw(const char *dir, ftwFunctionPointer callback, int depth);Функция ftw() начинает с каталога dir и вызывает указанную в callback функцию для каждого файла в этом каталоге и его подкаталогах. Функция вызывается для всех типов файлов, включая символические ссылки и

Использование tar

Использование tar Утилита tar — одна из самых популярных программ, используемых для резервного копирования в системах Linux и UNIX. Она объединяет несколько файлов в один файл архива, что упрощает передачу информации по сети и сохранение ее на резервном носителе. Название

Использование ip

Использование ip Программа ip предназначена для управления таблицами маршрутизации, в частности, правилами, определенными в них. Выполнение данной программы зависит от значений некоторых подопций опции IP: Advanced Router. Программа ip вызывается следующим образом:ip команда [list |

Использование tc

Использование tc Утилита tc использует средства ядра, которые активизируются посредством опций меню QoS and/or Fair Queueing. Данная программа управляет исходящим трафиком, в частности, не позволяет одному типу трафика монополизировать пропускную способность линии связи. В

Использование VPN

Использование VPN VPN позволяет расширить локальную сеть за счет взаимодействия с внешними компьютерами. Очевидно, что если локальная сеть подключена к Internet, внешние пользователи могут обращаться к ней без VPN. Однако VPN имеет ряд преимуществ перед обычными типами сетевого

3.3.3. Использование RPM

3.3.3. Использование RPM Программа RPM не имеет графического интерфейса, поэтому запускать ее нужно в консоли или в терминале (команда меню Приложения?Системные?Терминал). Формат вызова программы rpm следующий:rpm [-опции] [пакеты]Напомню, что установка программ - это привилегия

Использование SCM

Использование SCM Напомним, что SCM поддерживает три примитива активации (связывание с объектами класса, связывание с экземплярами класса, связывание с постоянными экземплярами из файлов). Как показано на рис. 3.2, эти примитивы логически разделены на уровни[1]. Примитивом

Использование

Использование Метапрограммирование и метафункции Прежде чем перейти к изложению дальнейшего материала, полезно ввести понятия метапрограммирования и метафункции. Если внимательнее посмотреть на то, что происходит, когда компилятор встречает пример, подобный

Использование

Использование По сути дела, Xalan Java и Xalan C++ — это библиотеки, позволяющие использовать XSLT-преобразования в собственных проектах. Xalan Java поддерживает набор интерфейсов TrAX (от англ. transformation API for XML — программный интерфейс преобразований для XML), определяющий стандартные

Использование

Использование Легкий вариант, Instant Saxon представляет собой утилиту командной строки saxon.exe, с помощью которой можно применять преобразования к XML-документам:saxon.exe -о result.xml source.xml stylesheet.xslПолная версия Saxon (включающая также исходный код) тоже может использоваться как утилита

Использование

Использование Главной областью применения Oracle XSLT Processor является его использование совместно с технологиями XSQL и XSU для обеспечения Web-доступа к реляционным данным. Кроме этого, Oracle XSLT Processor легко интегрируется в другие приложения и также может выполняться из командной

Использование

Использование Как и любой другой XSLT-процессор, написанный на Java, xt можно без труда использовать в Java-проектах. Помимо этого, xt можно использовать в качестве сервлета и из командной строки.Сервлет-версия xt реализована в классе com.jclark.xsl.sax.XSLservlet и может выполняться на

Использование

Использование Прежде всего, как C-библиотеку, libxslt можно подключать к собственным модулям посредством документированного API, а также при помощи разработанных врапперов использовать в Perl и Python-программах. Поскольку по степени совместимости и разработанности libxslt явно

29.4.3. Использование SSI

29.4.3. Использование SSI Использование сценариев cgi, открывающих Web–страницы с целью отображения небольшого количества сведений, не всегда является оправданным. Например, была отображена дата, но также был создан сценарий cgi, который тоже отображает дату. Не лучше ли было бы